Clientes de bases de dados de todo o mundo estão em uma transição da autenticação por reconhecimento de IP para o acesso federado em relação à autenticação para acesso aos recursos on-line de biblioteca.

A autenticação federada oferece benefícios tanto para administradores quanto para usuários finais. Para os administradores, torna mais escalável configurar uma conexão SAML de login único (SSO) para um recurso eletrônico do que configurar conexões individuais usando SSO SAML. Para os usuários, oferece uma experiência melhor, transparente e mais personalizada.

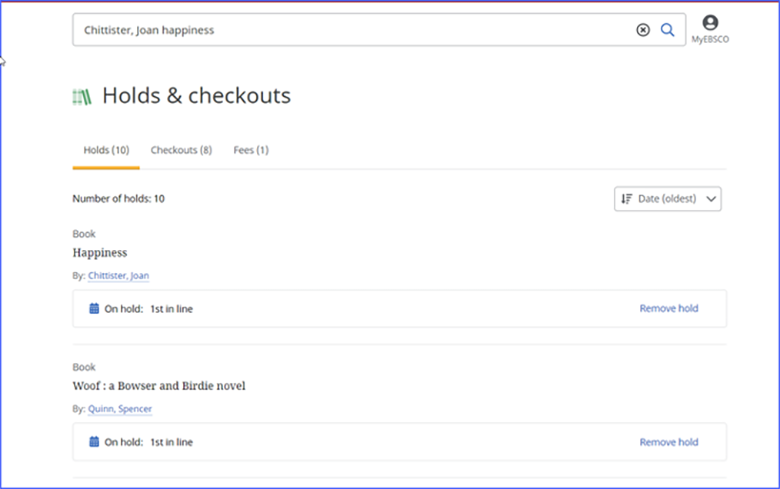

Vamos focar nos usuários. Quando falamos de uma experiência de usuário personalizada, estamos falando de uma pasta pessoal, ou estante de livros, na qual o usuário pode fazer login, além de fazer login na plataforma em si. Por exemplo, as bases da EBSCO oferecem uma experiência personalizada MyEBSCO, que permite ao usuário salvar pesquisas, texto completo e referências em pastas e retornar às suas pesquisas posteriormente. Na nova interface de usuário da EBSCO, o painel MyEBSCO é expandido para incluir a organização do conteúdo salvo em projetos. As pastas persistentes são um valor agregado comum da personalização, mas a autenticação pessoal e exclusiva também é usada para acionar funcionalidades mais robustas, como executar reservas e renovação de livros da biblioteca. Muitos editores têm recursos semelhantes.

Isso é importante porque o objetivo de uma experiência com login único (SSO) verdadeiramente contínua é eliminar o maior número possível de obstáculos. Por exemplo, as credenciais de login que um usuário precisa lembrar para acessar recursos de biblioteca e aplicativos. Mesmo que tenhamos o acesso federado configurado para todos os seus recursos e os usuários possam pular entre sites de editores sem problemas, eles ainda podem precisar lembrar várias senhas de pastas pessoais em cada uma dessas plataformas. O IP não pode resolver isso - por natureza, esse método é anônimo e, portanto, pode levar o usuário à "porta da frente", mas não pode habilitar funcionalidades personalizadas porque não temos a capacidade de reconhecer a singularidade do usuário. É aqui que o acesso federado pode ajudar.

O acesso federado pode, na verdade, cuidar de ambos os logins - institucional e pessoal. Muitos editores podem configurar a experiência para que o usuário faça login na plataforma e em sua pasta pessoal ao mesmo tempo. Isso economiza tempo para o usuário e elimina a necessidade de lembrar mais credenciais.

Como isso acontece do ponto de vista técnico, dizemos ao editor para procurar um atributo específico ou ponto de dados que é enviado por meio da autenticação SAML. Uma conclusão muito importante é que não precisamos conhecer a identidade do usuário para fornecer funcionalidades personalizadas - só precisamos conhecer sua singularidade.

SAML é um protocolo extremamente seguro. Os dados são criptografados quando enviados pela Web, então, mesmo que alguém mal-intencionado conseguisse ver uma autenticação, não haveria dados visíveis.

SAML é um protocolo extremamente seguro. Os dados são criptografados quando enviados pela Web, então, mesmo que alguém mal-intencionado conseguisse ver uma autenticação, não haveria dados visíveis.

O que queremos dizer com isso? Um número de identificação não é algo que um observador externo normalmente pode usar para saber a identidade do usuário. Por definição, "pseudônimo" refere-se a um identificador opaco para um observador externo, ou seja, ninguém no fornecedor ou um usuário mal-intencionado que busca violar credenciais poderia saber a identidade do usuário se conhecessem o ID pseudônimo.

Uma conclusão muito importante é que não precisamos conhecer a identidade do usuário para fornecer funcionalidades personalizadas - só precisamos conhecer sua singularidade.

Uma conclusão muito importante é que não precisamos conhecer a identidade do usuário para fornecer funcionalidades personalizadas - só precisamos conhecer sua singularidade.

A característica mais importante de um ID pseudônimo é que ele é único para o usuário e persiste da mesma maneira toda vez que o usuário faz login na EBSCO.

Se a EBSCO vê um usuário com o ID persistente e exclusivo de 12345ABCDE fazendo login na Universidade XYZ, então a EBSCO pode devolver com sucesso o usuário às suas pastas MyEBSCO e dar acesso à pesquisa salva do usuário a cada vez. No entanto, saber 12345ABCDE não nos diz a identidade do usuário. Se eles veem esse atributo, então automaticamente fazem o login do usuário em sua pasta pessoal ao mesmo tempo, e a cada vez no futuro. Isso é um benefício significativo para o usuário.

Essa característica do acesso federado é muito poderosa, mas introduz a necessidade de enviar pontos de dados ou atributos aos editores para que eles possam corresponder aos usuários com suas pastas. Naturalmente, isso levanta a questão da segurança - se estamos enviando dados para um editor, como podemos ter certeza de que é seguro?

O SAML é um protocolo extremamente seguro. Os dados são criptografados quando enviados pela Web, então, mesmo que um ator mal-intencionado conseguisse ver uma autenticação, não haveria dados visíveis.

Às vezes, a segurança da transmissão e do armazenamento de dados não é suficiente. Cada vez mais, as bibliotecas e instituições focam na minimização de dados, em que os dados pessoais são compartilhados apenas quando necessário para funcionalidades específicas. O acesso federado suporta políticas de minimização de dados, permitindo que a biblioteca controle pontos de dados individuais que são enviados a fornecedores específicos durante a autenticação.

O OpenAthens leva a preservação da privacidade um passo adiante, atribuindo um identificador único e pseudônimo a cada usuário que a biblioteca pode opcionalmente usar para personalização. O identificador é único e “opaco” para o usuário em uma base por fornecedor, a fim de preservar a privacidade em muitas plataformas de pesquisa.

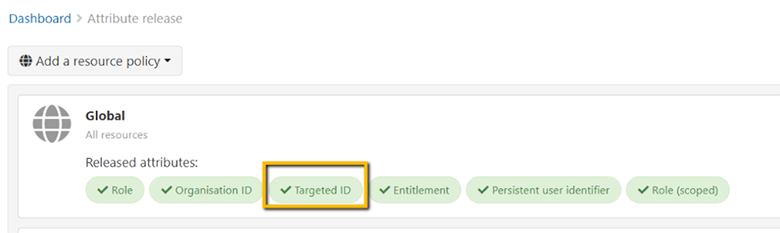

A Federação OpenAthens está ciente dessas preocupações e incorporou uma solução para manter os benefícios da personalização, sem a necessidade de enviar qualquer dado do usuário, ao apoiar o atributo TargetedID. O TargetedID é um identificador de usuário pseudônimo gerado automaticamente pelo OpenAthens e atribuído aos usuários - ele não tem conexão com seus dados locais.

Em vez de precisar enviar um endereço de e-mail ou um nome para um provedor de serviços para ativar a personalização, o OpenAthens atribui automaticamente um TargetedID a cada usuário nos bastidores. Exemplo: '159qddg1761rh8d0uo48a2ko5q'

Cada serviço vê um valor diferente para a mesma conta, mas o valor é consistente para o mesmo serviço. O editor obtém o ponto de dados exclusivo de que precisa, e você, como cliente, não precisa compartilhar ou liberar nenhuma de suas informações.

É exatamente por isso que o OpenAthens usa esse atributo. O atributo TargetedID é o que pode manter o usuário personalizado e não tem conexão com os dados do usuário em si ou entre os editores. Para alguns fornecedores, como a EBSCO, o ID pseudônimo é o único dado necessário para oferecer experiências personalizadas, e nenhum outro dado pessoal é necessário para alcançar essa funcionalidade. Usando o OpenAthens, as bibliotecas podem optar por liberar o ID pseudônimo e nada mais, e ainda aproveitar os benefícios da autenticação personalizada SSO, para que assinantes e usuários obtenham esse benefício imediatamente. No futuro, um novo atributo chamado PairwiseID substituirá o TargetedID e alcançará o mesmo objetivo.

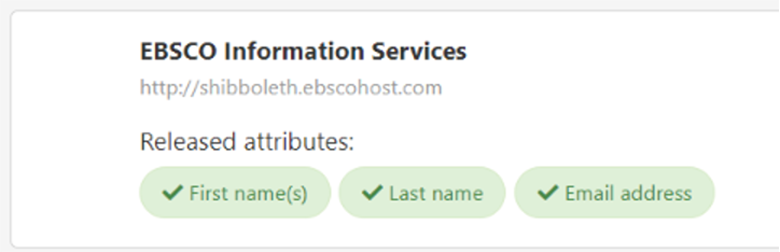

Dito isso, você pode optar por liberar atributos adicionais do usuário para determinados recursos on-line ou plataformas assinadas pela biblioteca para melhorar ainda mais a experiência personalizada de SSO para o usuário. A ferramenta de Liberação de Atributos do OpenAthens oferece controle total sobre suas políticas de liberação e envia apenas os atributos que você deseja ao editor de sua escolha. Por exemplo, compartilhar os primeiros nomes com a EBSCO por meio de logins SSO não é necessário para o acesso ao produto e funcionalidade personalizada. No entanto, se compartilhado, cumprimentará o usuário pelo nome em sua conta MyEBSCO, o que é um valor agregado para alguns usuários de bibliotecas, e nenhum outro provedor receberia essa informação.

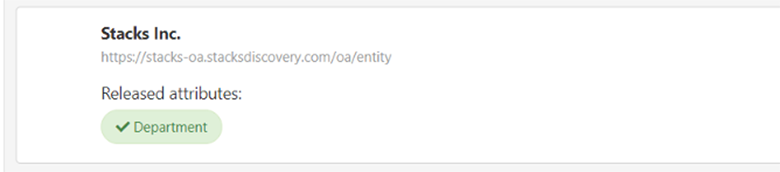

Talvez o sistema de automação da sua biblioteca precise de um número de estudante para corresponder ao status da biblioteca do usuário, e seu sistema de gerenciamento de conteúdo (CMS) precisa de um atributo de departamento para ajudar a direcionar o usuário para determinados conjuntos de conteúdo.

Essa tradução de dados é específica para o editor ou plataforma que você escolher para enviá-la.

Ao gerenciar federações e autenticação SAML, a tecnologia e as ferramentas amigáveis da OpenAthens oferecem o melhor dos dois mundos - uma experiência de usuário ideal e maneiras fáceis para administradores controlarem seus dados e cumprirem as políticas de segurança institucionais. O atributo TargetedID pode fornecer a experiência de usuário personalizada básica. Um lançamento adicional de atributos pode ser usado conforme você julgar adequado e apenas onde julgar adequado. Com a inevitável mudança de autenticação primária baseada em endereços IP, o OpenAthens é a solução SaaS que trará esse equilíbrio ao seu ecossistema de biblioteca.