Użytkownicy na całym świecie przechodzą z modelu rozpoznawania adresów IP na dostęp federacyjny podczas uwierzytelniania bibliotecznego.

Uwierzytelnianie federacyjne zapewnia korzyści zarówno administratorom, jak i użytkownikom końcowym. Dla administratorów konfiguracja połączenia SAML z logowaniem SSO (single sign-on) do zasobów elektronicznych jest bardziej skalowalna niż konfigurowanie indywidualnych połączeń SAML SSO. Użytkownikom z kolei zapewnia lepszą, bardziej spersonalizowaną usługę.

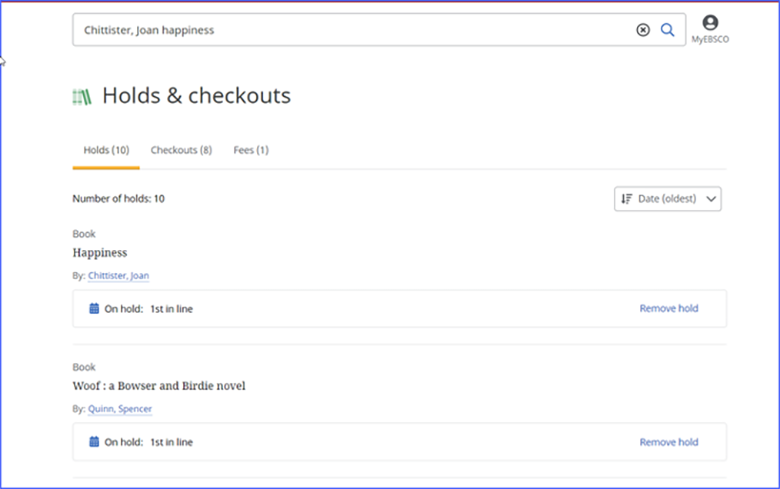

Skupmy się na użytkownikach. Kiedy mówimy o spersonalizowanym doświadczeniu użytkownika, mówimy o osobistym folderze lub "półce na książki", do której użytkownik może się zalogować poza logowaniem do samej platformy. Na przykład personalizowana usługa MyEBSCO umożliwia użytkownikowi zapisywanie wyszukiwań, pełnego tekstu i cytatów w folderach i powrót do poszukiwań w innym czasie. W NewUI EBSCO, pulpit nawigacyjny MyEBSCO został rozszerzony o organizację zapisanych treści w projekty. Trwałe foldery to powszechna, podstawowa wartość dodana personalizacji, chociaż osobiste, unikalne uwierzytelnianie jest również stosowane do uruchamiania innych funkcji, takich jak upoważnienie patrona ILS. Istnieje wielu wydawców oferujących podobne funkcje. Oto przykład folderu MyEBSCO:

To ważne, ponieważ celem prawdziwie płynnego pojedynczego logowania jest wyeliminowanie jak największej liczby przeszkód. Na przykład dane logowania, które użytkownik może musi zapamiętać, aby uzyskać dostęp do zasobów biblioteki i aplikacji. Nawet jeśli mamy skonfigurowany dostęp federacyjny do wszystkich Twoich zasobów, a użytkownicy mogą bez problemu przeskakiwać między witrynami wydawców, nadal mogą potrzebować zapamiętać kilka zestawów danych logowania do folderów osobistych na każdej z tych platform. IP nie może tego rozwiązać - z natury ta metoda jest anonimowa i dlatego może doprowadzić użytkownika "do drzwi wejściowych", ale nie może włączyć spersonalizowanej funkcjonalności. Tutaj może pomóc dostęp federacyjny.

Dostęp federacyjny może w rzeczywistości zająć się zarówno loginami – instytucjonalnymi, jak i osobistymi. Wielu wydawców może skonfigurować doświadczenie, dzięki czemu użytkownik jest jednocześnie zalogowany do platformy i do swojego folderu osobistego. Oszczędza to czas użytkownika i konieczność zapamiętywania większej liczby danych do logowania.

Jak to wygląda z technicznego punktu widzenia? Polega to na tym, że prosimy wydawcę, aby szukał określonego atrybutu lub punktu danych, który jest wysyłany przez uwierzytelnianie SAML. Co ważne, nie musimy znać tożsamości użytkownika, aby zapewnić mu spersonalizowaną funkcjonalność - wystarczy wiedzieć, że jest użytkownikiem unikalnym.

SAML jest niezwykle bezpiecznym protokołem. Dane są szyfrowane podczas przesyłania przez sieć, więc nawet jeśli ktoś o niecnych zamiarach byłby w stanie zobaczyć uwierzytelnienie, żadne dane nie byłyby widoczne.

SAML jest niezwykle bezpiecznym protokołem. Dane są szyfrowane podczas przesyłania przez sieć, więc nawet jeśli ktoś o niecnych zamiarach byłby w stanie zobaczyć uwierzytelnienie, żadne dane nie byłyby widoczne.

Co przez to rozumiemy? Numer identyfikacyjny nie jest czymś, czego zewnętrzny obserwator może zazwyczaj użyć do poznania tożsamości użytkownika. Z definicji „pseudonim” odnosi się do identyfikatora, który jest nieprzejrzysty dla zewnętrznego obserwatora, np. nikt u dostawcy ani złośliwy użytkownik próbujący złamać dane uwierzytelniające nie może poznać tożsamości użytkownika, jeśli zna pseudonimowy identyfikator.

Naprawdę ważnym wnioskiem jest to, że nie musimy znać tożsamości użytkownika, aby zapewnić mu spersonalizowaną funkcjonalność - wystarczy wiedzieć, że jest użytkownikiem unikalnym.

Naprawdę ważnym wnioskiem jest to, że nie musimy znać tożsamości użytkownika, aby zapewnić mu spersonalizowaną funkcjonalność - wystarczy wiedzieć, że jest użytkownikiem unikalnym.

Najważniejszą cechą pseudonimowego identyfikatora jest to, że jest on unikalny dla użytkownika i niezmiennie ten sam za każdym razem, gdy użytkownik loguje się do EBSCO.

Jeśli EBSCO zauważy, że użytkownik z trwałym, unikalnym identyfikatorem 12345ABCDE loguje się z Uniwersytetu Wymyślonego, EBSCO może pomyślnie przywrócić użytkownika do jego folderów MyEBSCO i za każdym razem zapewnić dostęp do zapisanych badań użytkownika. Jednak znajomość identyfikatora 12345ABCDE nie mówi nam o tożsamości użytkownika. Jeśli zobaczymy ten atrybut, automatycznie zalogujemy użytkownika do jego folderu osobistego w tym samym czasie i za każdym razem, przechodząc dalej. To znacząca korzyść dla użytkownika.

Ta funkcja dostępu federacyjnego jest bardzo wydajna, ale wprowadza konieczność wysyłania punktów danych lub atrybutów do wydawców, aby mogli dopasować użytkowników do ich folderów. Oczywiście wiąże się to z kwestią bezpieczeństwa — jeśli wysyłamy dane do wydawcy, jak możemy być pewni, że są one bezpieczne?

SAML jest niezwykle bezpiecznym protokołem. Dane są szyfrowane podczas przesyłania przez sieć, więc nawet jeśli ktoś o niecnych zamiarach byłby w stanie zobaczyć uwierzytelnienie, żadne dane nie byłyby widoczne.

Czasami bezpieczeństwo transmisji i przechowywania danych to za mało. Biblioteki i instytucje coraz częściej stawiają na minimalizację danych, w ramach której dane osobowe są udostępniane tylko wtedy, gdy jest to wymagane do określonej funkcjonalności. Dostęp federacyjny obsługuje zasady minimalizacji danych, umożliwiając bibliotece kontrolowanie poszczególnych punktów danych, które są wysyłane do określonych dostawców podczas uwierzytelniania.

OpenAthens idzie o krok dalej w ochronie prywatności, przypisując każdemu użytkownikowi unikalny identyfikator o charakterze pseudonimu, którego biblioteka może opcjonalnie użyć do personalizacji. Identyfikator jest unikalny dla użytkownika w zależności od dostawcy, aby zachować prywatność na wielu platformach badawczych.

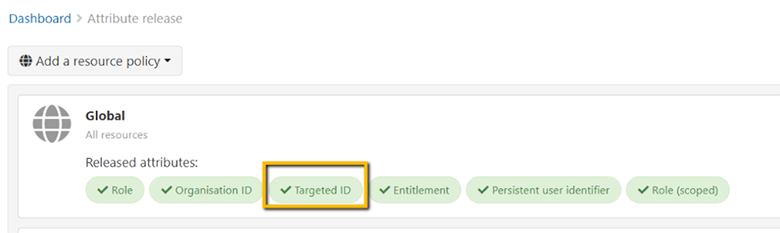

OpenAthens Federation jest świadoma tych obaw, dlatego wbudowała rozwiązanie, które pozwala zachować korzyści płynące z personalizacji bez konieczności wysyłania jakichkolwiek danych użytkownika poprzez obsługę atrybutu TargetedID. TargetedID to pseudonimowy identyfikator użytkownika generowany przez OpenAthen i przypisywany użytkownikom - nie ma on żadnego związku z Twoimi danymi.

Zamiast wysyłać adres e-mail lub nazwę do usługodawcy w celu aktywacji personalizacji, OpenAthens automatycznie przypisuje anonimowy TargetedID każdemu użytkownikowi, jak na przykład: „159qddg1761rh8d0uo48a2ko5q”.

Każda usługa widzi inną wartość dla tego samego konta, ale wartość jest taka sama dla tej samej usługi. Wydawca otrzymuje unikalny punkt danych, którego potrzebuje, a Ty jako klient nie musisz udostępniać żadnych informacji.

Właśnie dlatego OpenAthens używa tego atrybutu. Atrybut Targeted ID umożliwia spersonalizowanie użytkownika i nie ma związku z samymi danymi użytkownika ani między wydawcami. W przypadku niektórych dostawców, takich jak EBSCO, pseudonimowy identyfikator jest jedynymi danymi wymaganymi do obsługi spersonalizowanych doświadczeń i żadne inne dane osobowe nie są wymagane do osiągnięcia tej funkcjonalności. Korzystając z OpenAthens, biblioteki mogą zdecydować się na korzystanie z pseudonimowego identyfikatora i niczego więcej, i nadal czerpać korzyści ze spersonalizowanego uwierzytelniania SSO, więc subskrybenci i użytkownicy uzyskują tę korzyść od samego początku. W przyszłości nowy atrybut o nazwie PairwiseID zastąpi TargetedID i osiągnie ten sam cel.

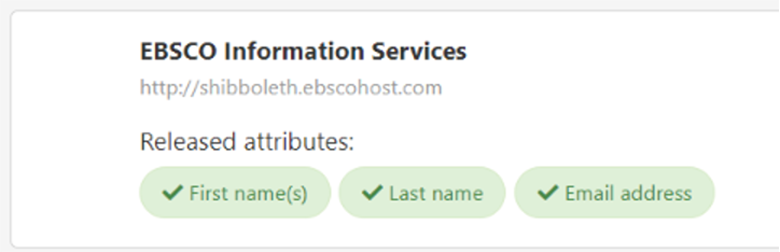

Mając to na uwadze, możesz zdecydować się na udostępnienie dodatkowych atrybutów użytkownika niektórym aplikacjom e-treści lub bibliotek, aby jeszcze bardziej ulepszyć spersonalizowane korzystanie z logowania jednokrotnego dla użytkownika. Narzędzie OpenAthens Attribute Release zapewnia pełną kontrolę nad zasadami wydawania i wysyła wybrane przez Ciebie atrybuty tylko do wybranego przez Ciebie wydawcy. Na przykład udostępnianie EBSCO imion za pośrednictwem logowania SSO nie jest wymagane w celu uzyskania dostępu do produktu i spersonalizowanych funkcji. Chociaż jeśli zostanie podejmiesz decyzję o ich udostępnieniu, powitają one użytkownika w MyEBSCO, co stanowi wartość dodaną dla niektórych czytelników biblioteki, a żaden inny dostawca nie otrzyma tych informacji:

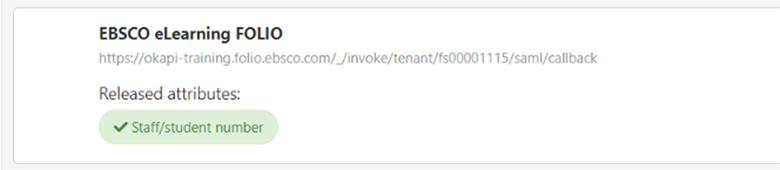

Być może twój ILS potrzebuje numeru studenta, aby pasował do statusu biblioteki użytkownika:

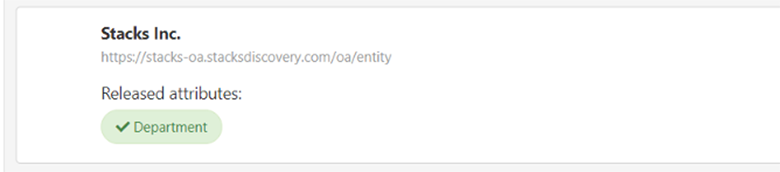

A Twój system zarządzania treścią (CMS) potrzebuje atrybutu działu, który pomoże kierować użytkownika do określonych zestawów treści:

Ta translacja danych jest specyficzna dla wydawcy lub platformy, do której chcesz je wysłać.

Podczas zarządzania uwierzytelnianiem federacyjnym i uwierzytelnianiem SAML technologia OpenAthens i przyjazne dla użytkownika narzędzia zapewniają to, co najlepsze z obu światów - optymalną obsługę użytkownika i łatwe sposoby kontroli danych przez administratorów i przestrzegania instytucjonalnych zasad bezpieczeństwa. Atrybut TargetedID może zapewnić podstawowe spersonalizowane środowisko użytkownika. Dodatkowe ustawienia mogą być stosowane według własnego uznania i tylko tam, gdzie uznasz to za stosowne. Wraz z nieuniknionym odejściem od adresu IP jako podstawowego uwierzytelniania, OpenAthens jest rozwiązaniem SaaS, które zapewni równowagę w Twoim ekosystemie bibliotecznym.